29 April 2011, Pertemuan ke 8

Minggu, 01 Mei 2011

Desain dan Analisis Keamanan Jaringan

26 April 2011, Pertemuan ke 8

Hacker adalah seseorang yang mencoba masuk kedalam suatu jaringan secara paksa dengan tujuan mengambil keuntungan, tatpi bersifat merusak. Seseorang yang sangat senang mengeksplorasi suatu program dari suatu system untuk untuk mengetahui batas kemampuannya, dengan mengunakan cara-cara dasar yang akan digunakan oleh orang yang tidak mengerti dan mengetahui bagaimana program itu dibuat dan dengan pengetahuan minimum terhadap program.

Craker adalah seseorang yang mencoba masuk kedalam suatu jaringan secara paksa dengan tujuan mengambil keuntungan, merusak, dsb.

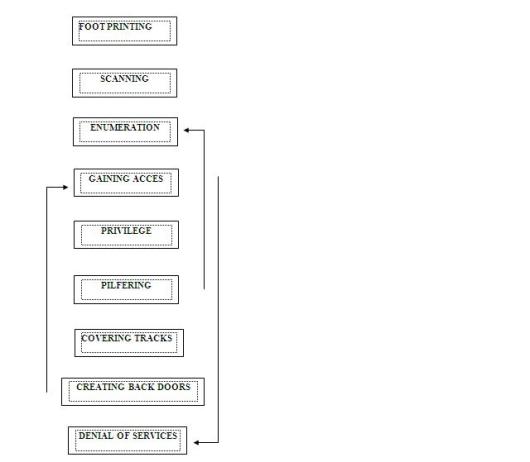

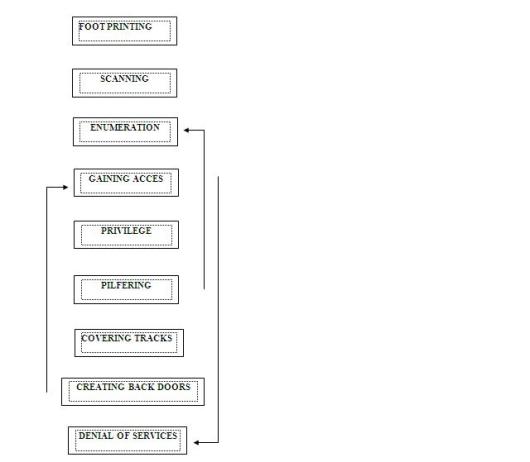

Langkah hacking system:

1. Foot printing

7. Covering tracks

8. Creating Back Doors

9. Denial of Service

Craker adalah seseorang yang mencoba masuk kedalam suatu jaringan secara paksa dengan tujuan mengambil keuntungan, merusak, dsb.

Langkah hacking system:

1. Foot printing

yaitu mencari rincian informasi terhadap sistem untuk dijadikan sasran, mencakup pencarian informasi dengan searching engine, who is, dan DNS zone transfer

2. Scanningterhadap sasaran tertentu dicari pintu masuk yang paling mungkin, digunakan ping sweep dan port scan.

3. EnumerationTelaah intersif terhadap sasaran yang mencari user account, network resources dan share dan aplikasi untuk mendapatkan mana yang proteksinya lemah.

4.Gaining AccesMendapatkan data lebih banyak lagi untuk mulai mencoba mengakses sasaran.

5. Escalating privilegeBila baru mendapatkan user password ditahap sebelumnya. Ditahap ini diusahakan mendapatkan privilese admin jaringan dengan password cracking atau exploit sejenis getAdmin, schole atau ls message

6. Pilfering7. Covering tracks

8. Creating Back Doors

9. Denial of Service

Senin, 11 April 2011

Desain dan Analisis Keamanan Jaringan

5 April 2011, Resume Pertemuan ke7

- Pengertian SSH (Secure Shell) dan SSL (Secure Socket Layer)

Pada awalnya SSH dikembangkan oleh Tatu Yl nen di Helsinki University of Technology. SSH memberikan alternatif yang secure terhadap remote session tradisional dan file transfer protocol seperti telnet dan relogin.Protokol SSH mendukung otentikasi terhadap remote host, yang dengan demikian meminimalkan ancaman pemalsuan identitas client lewat IP address spoofing maupun manipulasi DNS. Selain itu SSH mendukung beberapa protokol enkripsi secret key (DES,TripleDES,IDEA, dan Blowfish) untuk membantu memastikan privacy dari keseluruhan komunikasi, yang dimulai dengan username/password awal.SSH menyediakan suatu virtual private connection pada application layer, mencakup interactive logon protocol (ssh dan sshd) serta fasilitas untuk secure transfer file (scd). Setelah meng-instal SSH, sangat dianjurkan untuk mendisable telnet dan rlogin. Implementasi SSH pada linux diantaranya adalah OpenSSH.

SSH merupakan paket program yang digunakan sebagai pengganti yang aman untuk rlogin, rsh dan rcp. Ia menggunakan public-key cryptography untuk mengenkripsi komunikasi antara dua host, demikian pula untuk autentikasi pemakai. Ia dapat digunakan untuk login secara aman ke remote host atau menyalin data antar host, sementara mencegah man-in-themiddle attacks (pembajakan sesi) dan DNS spoofing atau dapat dikatakan Secure Shell adalah program yang melakukan loging terhadap komputer lain dalam jaringan, mengeksekusi perintah lewat mesin secara remote, dan memindahkan file dari satu mesin ke mesin lainnya. SSL (Secure Socket Layer) dikembangkan oleh Netscape untuk mengamankan HTTP dan sampai sekarang masih inilah pemanfaatan utama SSL. SSL menjadi penting karena beberapa produk umum seperti Netscape Communicator, Internet Explorer, dan WS_FTP Pro, yang merupakan produk yang lazim digunakan, menggunakan SSL. Secure Sockets Layer, adalah metode enkripsi yang dikembangkan oleh Netscape untuk memberikan keamanan di Internet. Ia mendukung beberapa protokol enkripsi dan memberikan autentikasi client dan server. SSL beroperasi pada layer transpor, menciptakan saluran enkripsi yang aman untuk data, dan dapat mengenkripsi banyak tipe data. Hal ini dapat dilihat ketika mengunjungi site yang aman untuk melihat dokumen online aman dengan Communicator, dan berfungsi sebagai dasar komunikasi yang aman dengan Communicator, juga dengan enkripsi data Netscape Communication lainnya. Atau dapat dikatakan bahwa SSL merupakan Protokol berlapis. Dalam tiap lapisannya, sebuah data terdiri dari panjang, deskripsi dan isi. SSL mengambil data untuk dikirimkan, dipecahkan kedalam blok-blok yang teratur, kemudian dikompres jika perlu, menerapkan MAC, dienkripsi, dan hasilnya dikirimkan. Di tempat tujuan, data didekripsi, verifikasi, dekompres, dan disusun kembali. Hasilnya dikirimkan ke klien di atasnya.

2. Kegunaan SSH dan SSL

SSL dirancang untuk mengamankan sesi web, sedangkan SSH dirancang untuk menggantikan protokol telnet dan FTP. Keduanya mempunyai banyak fitur lain, tetapi tujuan utamanya memang untuk mengamankan komunikasi melalui internet.

SSL dirancang untuk mengamankan sesi web, sedangkan SSH dirancang untuk menggantikan protokol telnet dan FTP. Keduanya mempunyai banyak fitur lain, tetapi tujuan utamanya memang untuk mengamankan komunikasi melalui internet.

SSL telah digunakan untuk mengamankan protokol-protokol yang insecure menjadi secure. SSL menjadi perantara antara pemakai dengan protokol HTTP dan menampilkan HTTPS kepada pemakai. Hal yang sama dapat dilakukan pula terhadap protokol-protokol insecure lain seperti POP3, SMTP, IMAP dan apasaja yang merupakan aplikasi TCP.

Adapun SSH merupakan produk serbaguna yang dirancang untuk melakukan banyak hal, yang kebanyakan berupa penciptaan tunnel antar host. Beberapa implementasi SSH tergantung pada SSL libraris karena SSH dan SSL menggunakan banyak menggunakan algoritma enkripsi yang sama (misalnya TripleDES(Pengembangan dari DES oleh IBM). ), Algoritma enkripsi lain yang didukung oleh SSH di antaranya BlowFish (BRUCE SCHNEIER), IDEA (The International Data Encryption Algorithm), dan RSA (The Rivest-Shamir-Adelman).

Dengan berbagai metode enkripsi yang didukung oleh SSH, Algoritma yang digunakan dapat diganti secara cepat jika salah satu algoritma yang diterapkan mengalami gangguan. SSH tidak berdasarkan SSL seperti halnya HTTPS berdasarkan SSL. SSH mempunyai jauh lebih banyak kelebihan daripada SSL, dan keduanya tidak berhubungan satu sama lain.

Keduanya merupakan dua protokol yang berbeda, namun dalam mencapai tujuan-tujuannya mungkin saling tumpang tindih. SSL tidak memberi apa-apa kecuali handshake dan enkripsi. Diperlukan aplikasi untuk membuat SSL menjalankan tugasnya. SSH sebaliknya menjalankan menjalankan sendiri banyak hal. Dua hal penting SSH adalah console login (menggantikan telnet) dan secure filetransfer (menggantikan FTP), tetapi dengan SSH anda juga memperoleh kemampuan membentuk source tunnel untuk melewatkan HTTP,FTP,POP3, dan apapun lainnya melalui SSH tunel.

Tanpa adanya traffic dari suatu aplikasi, SSL tidak melakukan apa-apa, tetapi SSH sudah membentuk encrypted tunel antara dua host yang memungkinkan untuk melakukan login shell, file transfer, dan lain sebagainya. HTTPS menggunakan SSL untuk menjalankan HTTP yang secure dan HTTPS itu dapat dilewatkan melalui tunel yang dibentuk oleh SSH.

3. Cara Kerja SSH dan SSL

Cara Kerja SSH

Misalkan suatu client mencoba mengakses suatu linux server melalui SSH. SH daemon yang berjalan baik pada linux server maupun SSH client telah mempunyai pasangan public/private key yang masing-masing menjadi identitas SSH bagi keduanya. Langkah-langkah

koneksinya adalah sebagai berikut :

Langkah 1

Client bind pada local port nomor besar dan melakukan koneksi ke port 22 pada server.

Lankah 2

Client dan server setuju untuk menggunakan sesi SSH tertentu. Hal ini penting karena SSH v.1 dan v.2 tidak kompatibel.

Langkah 3

Client meminta public key dan host key milik server.

Langkah 4

Client dan server menyetujui algoritma enkripsi yang akan dipakai (misalnya TripleDES atau IDEA).

Langkah 5

Client membentuk suatu session key yang didapat dari client dan mengenkripsinya menggunakan public key milik server.

Langkah 6

Server men-decrypt session ky yang didapat dari client, meng-re-encrypt-nya dengan public key milik client, dan mengirimkannya kembali ke client untuk verivikasi.

Langkah 7

Pemakai mengotentikasi dirinya ke server di dalam aliran data terenkripsi dalam session key tersebut.

Sampai disini koneksi telah terbentuk, dan client dapat selanjutnya bekerja secara interaktif pada server atau mentransfer file ke atau dari server. Langkah ketujuh diatas dapat dilaksanakan dengan berbagai cara (username/password, kerberos, RSA dan lain-lain)

koneksinya adalah sebagai berikut :

Langkah 1

Client bind pada local port nomor besar dan melakukan koneksi ke port 22 pada server.

Lankah 2

Client dan server setuju untuk menggunakan sesi SSH tertentu. Hal ini penting karena SSH v.1 dan v.2 tidak kompatibel.

Langkah 3

Client meminta public key dan host key milik server.

Langkah 4

Client dan server menyetujui algoritma enkripsi yang akan dipakai (misalnya TripleDES atau IDEA).

Langkah 5

Client membentuk suatu session key yang didapat dari client dan mengenkripsinya menggunakan public key milik server.

Langkah 6

Server men-decrypt session ky yang didapat dari client, meng-re-encrypt-nya dengan public key milik client, dan mengirimkannya kembali ke client untuk verivikasi.

Langkah 7

Pemakai mengotentikasi dirinya ke server di dalam aliran data terenkripsi dalam session key tersebut.

Sampai disini koneksi telah terbentuk, dan client dapat selanjutnya bekerja secara interaktif pada server atau mentransfer file ke atau dari server. Langkah ketujuh diatas dapat dilaksanakan dengan berbagai cara (username/password, kerberos, RSA dan lain-lain)

Cara Kerja SSL

Cara kerja SSL dapat kita lihat dengan tahapan – tahapan :

Langkah 1

Client membentuk koneksi awal ke server dan meminta koneksi SSL.

Langkah 2

Bila server yang dihubungi telah dikonfigurasi dengan benar, maka server ini akan mengirimkan client public key miliknya.

Langkah 3

Client membandingkan sertifikat dari server ke basisdata trusted authorities. Bila sertifikat ini terdaftar di situ, artinya client mempercayai (trust) server itu dan akan maju kelangkah 4. Bila sertifikat itu terdaftar, maka pemakai harus menambahkan sertifikat ini ke trusted database sebelum maju ke langkah 4.

Langkah 4

Client menggunakan Public Key yang didapatnya untuk men-enkrip sesi dan mengirimkan session key ke server. Bila server meminta sertifikat client di langkah2, maka clent harus mengirimkannya sekarang.

Langkah5

Bila server di-setup untuk menerima sertifikat, maka server akan membandingkan sertifikat yang diterimanya dengan basisdata trusted authorities dan akan menerima atau menolak koneksi yang diminta. Bila kondisi ditolak, suatu pesan kegagalan akan dikirimkan ke client. Bila koneksi diterima, atau bila server tidak di-setup untuk menerima sertifikat, maka server akan men-decode session key yang didapat dari client dengan privete key milik server dan mengirimkan pesan berhasil ke client yang dengan demikian membuka suatu secure data chanel.

Langkah 1

Client membentuk koneksi awal ke server dan meminta koneksi SSL.

Langkah 2

Bila server yang dihubungi telah dikonfigurasi dengan benar, maka server ini akan mengirimkan client public key miliknya.

Langkah 3

Client membandingkan sertifikat dari server ke basisdata trusted authorities. Bila sertifikat ini terdaftar di situ, artinya client mempercayai (trust) server itu dan akan maju kelangkah 4. Bila sertifikat itu terdaftar, maka pemakai harus menambahkan sertifikat ini ke trusted database sebelum maju ke langkah 4.

Langkah 4

Client menggunakan Public Key yang didapatnya untuk men-enkrip sesi dan mengirimkan session key ke server. Bila server meminta sertifikat client di langkah2, maka clent harus mengirimkannya sekarang.

Langkah5

Bila server di-setup untuk menerima sertifikat, maka server akan membandingkan sertifikat yang diterimanya dengan basisdata trusted authorities dan akan menerima atau menolak koneksi yang diminta. Bila kondisi ditolak, suatu pesan kegagalan akan dikirimkan ke client. Bila koneksi diterima, atau bila server tidak di-setup untuk menerima sertifikat, maka server akan men-decode session key yang didapat dari client dengan privete key milik server dan mengirimkan pesan berhasil ke client yang dengan demikian membuka suatu secure data chanel.

4. Implementasi SSH dan SSL

Implementasi SSH terlihat dalam produk-produk berikut :

FreeSSH

OpenSSH (Unix, Windows)

LSH (unix)

PuTTY (Windows)

Okhapkin s port of SSH1(windows)

MacSSH (Macintosh)

TeraTerm (windows)

MindTerm (Inix, Windows)

NitfyTelnet 1.1 SSH (Machintosh)

Commercial SSH

SSH communication Security (unix, windows)

F-Secure SSH (unix,Windows)

Secure CRT, SecureFX (windows)

Vshell (Windows)

FreeSSH

OpenSSH (Unix, Windows)

LSH (unix)

PuTTY (Windows)

Okhapkin s port of SSH1(windows)

MacSSH (Macintosh)

TeraTerm (windows)

MindTerm (Inix, Windows)

NitfyTelnet 1.1 SSH (Machintosh)

Commercial SSH

SSH communication Security (unix, windows)

F-Secure SSH (unix,Windows)

Secure CRT, SecureFX (windows)

Vshell (Windows)

Implementasi SSL

Terdapat dua implementasi SSL: SSLeay dan OpenSSL. Microsoft menerapkan versi SSH-nya sendiri yang dikenal sebagai TSL atau Transport Layer Security (disebut juga sebagai SSL v.3.1), namun tidak mendapat banyak dukungan diluar produk-produk Microsoft sendiri.

Terdapat dua implementasi SSL: SSLeay dan OpenSSL. Microsoft menerapkan versi SSH-nya sendiri yang dikenal sebagai TSL atau Transport Layer Security (disebut juga sebagai SSL v.3.1), namun tidak mendapat banyak dukungan diluar produk-produk Microsoft sendiri.

Desain dan Analisis Keamanan Jaringan

22 Maret 2011, Resume Pertemuan ke6

KRIPTOGRAFI ASIMETRIS

- Pendahuluan

Pada pertengahan tahun 70-an Whitfield Diffie dan Martin Hellman menemukan teknik enkripsi asimetris yang merevolusi dunia kriptografi.

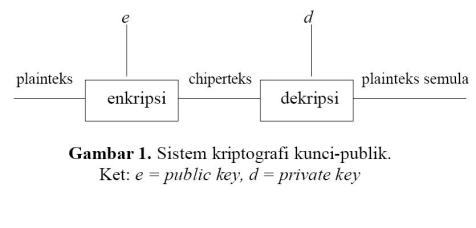

Pada sistem kriptografi kunci-publik, kunci kriptografi dibuat sepasang, satu kunci untuk enkripsi dan satu kunci untuk dekripsi (Gambar 1);

- Kunci untuk enkripsi diumumkan kepada publik – oleh karena itu tidak rahasia – sehingga dinamakan kunci public (public-key), disimbolkan dengan e.

- Kunci untuk dekripsi bersifat rahasia – sehingga dinamakan kunci privat (private key), disimbolkan dengan d.

- Karena ada kunci enkripsi ¹ kunci dekripsi, maka system kriptografi kunci-publik kadang-kadang disebut juga system kriptografi asimetri.

Sistem kriptografi kunci-publik didasarkan pada fakta:

-

- Komputasi untuk enkripsi/dekripsi pesan mudah dilakukan.

- Secara komputasi hampir tidak mungkin (infeasible) menurunkan kunci privat, d, bila diketahui kunci publik, e, pasangannya.

Algoritma asimetris (asymmetric algorithm) adalah suatu algoritma dimana kunci enkripsi yang digunakan tidak sama dengan kunci dekripsi. Pada algoritma ini menggunakan dua kunci yakni kunci publik (public key) dan kunci privat (private key). Kunci publik disebarkan secara umum sedangkan kunci privat disimpan secara rahasia oleh si pengguna. Walau kunci publik telah diketahui namun akan sangat sukar mengetahui kunci privat yang digunakan.

Gambar 2. Diagram proses enkripsi dan dekripsi algoritma asimetris

Pada umumnya kunci publik (public key) digunakan sebagai kunci enkripsi sementara kunci privat (private key) digunakan sebagai kunci dekripsi.

Kunci Simetris vs Kunci Asimetris

Secara konsep perbedaan kunci simetris dan asimetris dapat terlihat pada gambar berikut:

Konsep kriptografi kunci-publik sederhana dan elegan, tetapi mempunyai konsekuensi penggunaan yang hebat.

- Misalkan E adalah fungsi enkripsi dan D adalah fungsi dekripsi. Misalkan (e, d) adalah pasangan kunci untuk enkripsi dan dekripsi sedemikian sehingga:

Ed(m) = c dan Dd(c) = m

untuk suatu plainteks m dan cipherteks c.

- Kedua persamaan ini menyiratkan bahwa dengan mengetahui e dan c, maka secara komputasi hampir tidak mungkin menemukan m. Asumsi lainnya, dengan mengetahui e, secara komputasi hampir tidak mungkin menurunkan d.

- Ee digambarkan sebagai fungsi pintu-kolong (trapdoor) satuarah dengan d adalah informasi trapdoor yang diperlukan untuk menghitung fungsi inversinya, D, yang dalam hal ini membuat proses dekripsi dapat dilakukan.

Konsep di atas menjadi penting bila kriptografi kunci-publik digunakan untuk mengamankan pertukaran pesan dari dua entitas yang berkomunikasi. Contoh:

Misalkan Alice berkomunikasi dengan Bob. Bob memilih pasangan kunci (e, d). Bob mengirimkan kunci enkripsi e (kunci publik) kepada Alice melalui sembarang saluran tetapi tetap menjaga kerahasiaan kunci dekripsinya, d (kunci privat).

Kemudian, Alice ingin mengirim pesan m kepada Bob. Alice mengenkripsikan pesan m dengan menggunakan kunci public Bob, untuk mendapatkan c = Ee(m), lalu mengirimkan c melalui saluran komunikasi (yang tidak perlu aman). Bob mendekripsi cipherteks c dengan menggunakan kunci privatnya untuk memperoleh m = Dd(c).

Gambar 5. Enkripsi/dekripsi dengan kriptorafi kunci-publik.

Sistem kriptografi kunci-publik juga cocok untuk kelompok pengguna di lingkungan jaringan komputer (LAN/WAN). Setiap pengguna jaringan mempunyai pasangan kunci public dan kunci privat yang bersuaian. Kunci publik, karena tidak rahasia, biasanya disimpan di dalam basisdata kunci yang dapat diakses oleh pengguna lain. Jika ada pengguna yang hendak berkirim pesan ke pengguna lainnya, maka ia ia perlu mengetahui kunci publik penerima pesan melalui basisdata kunci ini lalu menggunakannya untuk mengenkripsi pesan. Hanya penerima pesan yang berhak yang dapat mendekripsi pesan karena ia mempunyai kunci privat.

Dengan sistem kriptografi kunci-publik, tidak diperlukan pengiriman kunci privat melalui saluran komunikasi khusus sebagaimana pada sistem kriptografi simetri.

Meskipun kunci publik diumumkan ke setiap orang di dalam kelompok, namun kunci publik perlu dilindungi agar otentikasinya terjamin (misalnya tidak diubah oleh orang lain).

Kelebihan dan kekurangan Kriptografi asimetris

Kelebihan :

- Masalah keamanan pada distribusi kunci dapat lebih baik

- Masalah manajemen kunci yang lebih baik karena jumlah kunci yang lebih sedikit.

- Hanya kunci privat yang perlu dijaga kerahasiaannya oleh setiap entitas yang berkomuniaksi (tetapi, otentikasi kunci publik tetap harus terjamin). Tidak ada kebutuhan mengirim kunci kunci privat sebagaimana pada system simetri.

- Pasangan kunci publik/kunci privat tidak perlu diubah, bahkan dalam periode waktu yang panjang.

- Dapat digunakan untuk mengamankan pengiriman kunci simetri.

- Beberapa algoritma kunci-publik dapat digunakan untuk memberi tanda tangan digital pada pesan (akan dijelaskan pada materi kuliah selanjutnya)

Kelemahan :

- Enkripsi dan dekripsi data umumnya lebih lambat daripada sistem simetri, karena enkripsi dan dekripsi menggunakan bilangan yang besar dan melibatkan operasi perpangkatan yang besar.

- Ukuran cipherteks lebih besar daripada plainteks (bisa dua sampai empat kali ukuran plainteks).

- Ukuran kunci relatif lebih besar daripada ukuran kunci simetri.

- Karena kunci publik diketahui secara luas dan dapat digunakan setiap orang, maka cipherteks tidak memberikan informasi mengenai otentikasi pengirim.

- Tidak ada algoritma kunci-publik yang terbukti aman (sama seperti block cipher). Kebanyakan aalgoriam mendasakan keamanannya pada sulitnya memecahkan persoalan-persoalan aritmetik (pemfaktoran, logaritmik, dsb) yang menjadi dasar pembangkitan kunci.

Aplikasi Kriptografi Kunci-Publik

Aplikasi kriptogafi kunci-publik dapat dibagi menjadi 3 kategori:

1. Enkripsi/dekripsi

Seperti pada algoritma kriptografi simetri, algoritma kunci-publik dapat digunakan untuk menjaga kerahasiaan pesan (provide confidentiality/secrecy). Contoh algoritma: RSA, Knapsack, Rabin, ElGamal

2. Digital signatures

Algoritma kriptografi kunci-publik dapat digunakan untuk membuktikan otentikasi pesan maupun otentikasi pengirim (provide authentication) Contoh algoritma: RSA, DSA, ElGamal, GOST

3. Pertukaran kunci (key exchange)

Algoritma kriptografi kunci-publik dapat digunakan untuk pengiriman kunci simetri (session keys) Contoh algoritma: RSA, Diffie-Hellman

Beberapa algoritma kriptografi kunci-publik cocok digunakan untuk ketiga macam kategori aplikasi (misalnya RSA), beberapa algoritma hanya ditujukan untuk aplikasi spesifik (misalya DSA untuk digital signature).

- DSA untuk digital signature

Tandatangan digital seperti halnya tandatangan biasa digunakan untuk membuktikan keaslian dari suatu dokumen yang dikirimkan. Kunci privat digunakan untuk menandatangani, sedangkan kunci publik digunakan untuk membuktikan keaslian tandatangan itu.

Untuk lebih memudahkan pengertian tandatangan digital dapat diilustrasikan sebagai berikut :

Untuk menandai pesannya, si Pengirim menyandi pesan tersebut dengan kunci privat-nya. Setiap orang yang memiliki pasangan kunci publik-nya dapat membuka pesan tersandi itu dan mengetahui dengan pasti si Pengirim adalah orang yang tepat. Cara ini tidak melindungi kerahasiaan datanya, mengingat setiap orang dapat saja memiliki pasangan kunci publik dari si Pengirim. Tujuan dari tandatangan digital hanyalah membuktikan bahwa pesan tersebut memang dari si Pengirim.

Sifat yang diinginkan dari tanda tangan digital diantaranya adalah:

- Tanda tangan itu asli (otentik), tidak mudah ditulis/ditiru oleh orang lain. Pesan dan tanda tangan pesan tersebut juga dapat menjadi barang bukti, sehingga penandatangan tak bisa menyangkal bahwa dulu ia tidak pernah menandatanganinya.

- Tanda tangan itu hanya sah untuk dokumen (pesan) itu saja. Tanda tangan itu tidak bisa dipindahkan dari suatu dokumen ke dokumen lainnya. Ini juga berarti bahwa jika dokumen itu diubah, maka tanda tangan digital dari pesan tersebut tidak lagi sah.

- Tanda tangan itu dapat diperiksa dengan mudah.

- Tanda tangan itu dapat diperiksa oleh pihak-pihak yang belum pernah bertemu dengan penandatangan.

- Tanda tangan itu juga sah untuk kopi dari dokumen yang sama persis.

Meskipun ada banyak skenario, ada baiknya kita perhatikan salah satu skenario yang cukup umum dalam penggunaan tanda tangan digital. Tanda tangan digital memanfaatkan fungsi hash satu arah untuk menjamin bahwa tanda tangan itu hanya berlaku untuk dokumen yang bersangkutan saja. Bukan dokumen tersebut secara keseluruhan yang ditandatangani, namun biasanya yang ditandatangani adalah sidik jari dari dokumen itu beserta timestamp-nya dengan menggunakan kunci privat. Timestamp berguna untuk menentukan waktu pengesahan dokumen.

- Metoda RSA ( Rivest, Shamir, Adleman )

RSA adalah kriptografi kunci public ( public key ) yang dapat dipergunakan untuk melakukan proses enkripsi dan juga otentikasi ( dengan digital signature ).

Proses enkripsi menggunakan metoda RSA ini adalah dengan cara mengkodekan karakter ke bentuk numeric, misalnya A diganti menjadi 1, B diganti menjadi 2, C diganti menjadi 3 dan seterusnya.

Proses enkripsi menggunakan metoda RSA ini adalah dengan cara mengkodekan karakter ke bentuk numeric, misalnya A diganti menjadi 1, B diganti menjadi 2, C diganti menjadi 3 dan seterusnya.

Kekuatan atau keamanan algoritma ini terletak pada kesulitan untuk menfaktorkan bilangan hasil perkalian dari dua buah bilangan prima yang bernilai besar.

Metoda RSA ini dibuat pada tahun 1978 di MIT ( Massachusets Institute of technology ) oleh Ron Rivest, Adi Shamir, dan Leonard Adleman. Metoda RSA ini telah diterima secara luas oleh produk-produk komunikasi data komersial sebagai pendukung keamanan data.

Metoda RSA ini dibuat pada tahun 1978 di MIT ( Massachusets Institute of technology ) oleh Ron Rivest, Adi Shamir, dan Leonard Adleman. Metoda RSA ini telah diterima secara luas oleh produk-produk komunikasi data komersial sebagai pendukung keamanan data.

Algoritma RSA

Kunci Publik:

– n = p*q, p & q bil. Prima besar dan dirahasiakan

– e relatif prima terhadap F(n)=(p-1).(q-1)

• Kunci Rahasia:

– d*e=1 mod F(n)àd*e mod F(n)=1

• Enkripsi:

– C = m^(e) mod n

• Dekripsi:

– M = C^(d) mod n

Contoh RSA:

- Kunci Publik:

– Pilih bil. prima p = 7 dan q = 11, n = 7.11 =77

– F(n)=(p-1).(q-1)=6.10= 60 artinya

F(n)={1,2,3,4,6,8,..,76}={x|gcd(x, n)=1}

– Pilih e dalam {x|gcd(x, 60)=1}, misalnya e=17

– Hapus p dan q dan Kunci Publik n=77, e=17

- Kunci Rahasia:

– d = e-1 mod F(n), d *e = 1 mod 60, d =53

– 53 * 17 mod 60 = 901 mod 60 = 1 mod 60

- c = “PESAN”, m = 16 5 19 1 14

- Enkripsi: C = m ^(e) mod n

– C1 = 16^(17) mod 77 = 25

– C2 = 5^(17) mod 77 = 3

– C3 = 19^(17) mod 77 = 24

– C4 = 11^(7) mod 77 = 1

– C5 = 14^(17) mod 77 = 42

- C= 25 03 24 01 42, C = “YCXAp”

- Dekripsi: M = C^(d) mod n

– M1 = 25^(53) mod 77 = 16

– M2 = 3^(53) mod 77 = 5

– M3 = 24^(53) mod 77 = 19

– M4 = 1^(53) mod 77 = 1

– M5 = 42^(53) mod 77 = 14

Analisis Perancangan Jaringan Komputer

1 April 2011, Resume Pertemuan ke6

* Microsoft MS-NET

* Microsoft LAN Manager

* Novell NetWare

* Microsoft Windows NT Server

* GNU/Linux

* Banyan VINES

* Beberapa varian UNIX, seperti SCO OpenServer, Novell UnixWare, atau Solaris

NOS

1. Pendahuluan

Sistem operasi yaitu software aplikasi yang menghubungkan antara brainware dan hardware. Kedudukan software dalam komputer:

- Aplikasi

- Desktop

- Window

- Shell

- Driver

- Kernel

- BIOS

Nos ( Network Operating System) merupakan sebuah operating sistem yang digunakan untuk mengoperasikan radio paket. Sistem operasi ini bukan sepenuhnya ‘sistem operasi’ karena NOS masih membutuhkan DOS untuk memboot komputer.

Nos dibuat oleh Phil Karn yang dibagi-bagikan secara gratis berikut source code-nya. Pada awalnya Nos dibuat untuk keperluan kalangan radio amatir. Kemudian setelah TCP/IP dimasukkan ke dalamnya maka penggunaanya mulai meluas seiring dengan berkembangnya internet. Nos bekerja tidak hanya dengan protokol TCP/IP melainkan juga ROSE dan dalam bahasan ini hanya mengulas penggunaanya dengan TCP/IP .

2. Cara Kerja NOS

Setelah komputer selesai proses booting dan me-load himem.sys untuk mendapatkan alokasi memory di atas 1 mega, maka NOS akan di-ekeskusi secara otomatis dengan memasukkannya dalam file autoxec.bat . Biasanya dalam autoexec.bat ditambahkan line run.bat yang berupa script untuk run NOS pertama kali.

Run.bat akan menjalankan perintah untuk mengenali device modem TNC dengan nomor interupt tertentu. Kemudian NOS akan di-load dengan membaca file configurasi : autoexec.nos .

File ini terdiri dari

- pengalamatan IP beserta maskingnya

- penetapan routing

- penamaan host

- pengenalan dan konfigurasi modem

- jenis protokol routing yang dipakai

- pemilihan gateway untuk penerusan e-mail

- jenis service yang diberikan

Agak berbeda sedikit dengan TCP/IP yang umumnya meggunakan DNS (Domain Name Server) untuk mengkonvert alamat IP ke nama host, NOS meggunakan sebuah file tunggal yang dinamakan domain.txt yang memuat seluruh nama host dan alamat IP yang terdapat dalam 1 network .

Untuk bisa menjalankan NOS harus ada:

- Protocol

- IPX / SPX

- Apple Talk

- Net BUI

- TCP/IP

TCP / IP ayaitu set protocol yang bersifat oprn source. TCP / IP terdiri atas dua versi versi 4 dan versi 6.

Beberapa sistem operasi jaringan yang umum dijumpai adalah sebagai berikut:* Microsoft MS-NET

* Microsoft LAN Manager

* Novell NetWare

* Microsoft Windows NT Server

* GNU/Linux

* Banyan VINES

* Beberapa varian UNIX, seperti SCO OpenServer, Novell UnixWare, atau Solaris

OS windows seperti XP, Windows 7 dan lain-lain dapat dijadikan server namun terbatas untuk 10 user saja(10 Pc) hal ini dikarenakan pembatasan kernelnya. oleh karena itu dianjurkan untuk menggunakan OS Windows Server 2003 ataupun windows server 2008.

Senin, 28 Maret 2011

Desain dan Analisis Keamanan Jaringan

22 Maret 2011, Resume Pertemuan ke5

Simetris Kriptografi

Algoritma enkripsi dan deskripsi bias merupakan algoritma yang sudah umum diketahui, namun kunci yang dipakai harus terjaga kerahasiaanya, dan hanya diketahui oleh pihak pengirim dan penerima saja. Kunci ini disebut sebagai private key. Sebelum berkomunikasi kedua pihak harus bersepakat lebih dahulu tentang kunci yang dipergunakan. Pendistribusian kunci dari satu pihak ke pihak lainnya memerlukan suatu kanal tersendiri yang terjagaan kerahasiaannya.

Kelebihan :

- Waktu proses untuk enkripsi dan dekripsi relatif cepat, hal ini disebabkan karena efisiensi yang terjadi pada pembangkit kunci.

- Karena cepatnya proses enkripsi dan dekripsi, maka algoritma ini dapat digunakan pada sistem secara real-time seperti saluran telepon digital.

Kekurangan :

- Untuk tiap pasang pengguna dibutuhkan sebuah kunci yang berbeda, sedangkan sangat sulit untuk menyimpan dan mengingat kunci yang banyak secara aman, sehingga akan menimbulkan kesulitan dalam hal manajemen kunci.

- Perlu adanya kesepakatan untuk jalur yang khusus untuk kunci, hal ini akan menimbulkan masalah yang baru karena tidak mudah u menentukan jalur yang aman untuk kunci, masalah ini sering disebut dengan “Key Distribution Problem”.

- Apabila kunci sampai hilang atau dapat ditebak maka kriptosistem ini tidak aman lagi.

Contoh skema enkripsi kunci simetrik adalah :

- DES (Data Encyption Standard)

- Rijndael

- Blowfish

- IDEA

- GOST

- Serpent

- RC2, RC4, Rc5, dll

Minggu, 20 Maret 2011

Analisis Perancangan Jaringan Komputer

18 Maret 2011,Resume Pertemuan ke4

Kabel coaxial terdiri dari :

3. Shielded Twisted Pair

Kabel STP mempunyai beberapa kelemahan :

Kabel Fiber Optik adalah teknologi kabel terbaru. Terbuat dari glas optik. Di tengah-tengah kabel terdapat filamen glas, yang disebut “core”, dan di kelilingi lapisan “cladding”, “buffer coating”, material penguat, dan pelindung luar.Informasi ditransmisikan menggunakan gelombang cahaya dengan cara mengkonversi sinyal listrik menjadi gelombang cahaya. Transmitter yang banyak digunakan adalah LED atau Laser.

Kabel Fiber Optik mempunyai beberapa kelebihan, diantaranya :

Beberapa macam kabel jaringan :

- Coaxial

- Unshielded Twisted Pair (UTP)

- Shielded Twisted Pair (STP)

- Fiber Optik

Kabel coaxial terdiri dari :

- sebuah konduktor tembaga

- lapisan pembungkus dengan sebuah “kawat ground”.

- sebuah lapisan paling luar.

Kabel coaxial terkadang digunakan untuk topologi bus, tetapi beberapa produk LAN sudah tidak mendukung koneksi kabel coaxial.

Protokol Ethernet LAN yang dikembangkan menggunakan kabel coaxial:

Protokol Ethernet LAN yang dikembangkan menggunakan kabel coaxial:

10Base5 / Kabel “Thicknet” :

- adalah sebuah kabel coaxial RG/U-8.

- merupakan kabel “original” Ethernet.

- tidak digunakan lagi untuk LAN modern.

10Base2 / Kabel “Thinnet”:

- adalah sebuah kabel coaxial RG/U-58.

- mempunyai diameter yang lebih kecil dari “Thicknet”.

- menggantikan “Thicknet”.

- tidak direkomendasikan lagi, tetapi masih digunakan pada jaringan LAN yang sangat kecil.

Kabel “Unshielded twisted pair” (UTP) digunakan untuk LAN dan sistem telepon. Kabel UTP terdiri dari empat pasang warna konduktor tembaga yang setiap pasangnya berpilin. Pembungkus kabel memproteksi dan menyediakan jalur bagi tiap pasang kawat. Kabel UTP terhubung ke perangkat melalui konektor modular 8 pin yang disebut konektor RJ-45. Semua protokol LAN dapat beroperasi melalui kabel UTP. Kebanyakan perangkat LAN dilengkapi dengan RJ-45.

Terdapat 5 kategori (level) untuk kabel UTP. Kategori ini mendukung sinyal suara berkecepatan rendah (low-speed voice) dan sinyal LAN berkecepatan tinggi. Kategori 5 UTP direkomendasikan sebagai kategori minimum untuk instalasi LAN dan cocok untuk topologi star. Tabel berikut menunjukkan masing-masing kategori :

| Kategori | Performansi (MHz) | Penggunaan |

| Cat 1 | 1 | Voice, Mainframe, Dumb Terminal |

| Cat 2 | 4 | 4 MB Token Ring |

| Cat 3 | 10 | 10MB Ethernet |

| Cat 4 | 20 | 16 MB Token Ring |

| Cat 5 | 100 | 100 MB Ethernet |

3. Shielded Twisted Pair

“Shielded twisted pair” adalah jenis kabel telepon yang digunakan dalam beberapa bisnis instalasi. Terdapat pembungkus tambahan untuk tiap pasangan kabel (”twisted pair”).Kabel STP juga digunakan untuk jaringan Data, digunakan pada jaringan Token-Ring IBM. Pembungkusnya dapat memberikan proteksi yang lebih baik terhadap interferensi EMI.

Kabel STP mempunyai beberapa kelemahan :

- Attenuasi meningkat pada frekuensi tinggi.

- Pada frekuensi tinggi, keseimbangan menurun sehingga tidak dapat mengkompensasi timbulnya “crosstalk” dan sinyal “noise”.

- Harganya cukup mahal.

Kabel Fiber Optik adalah teknologi kabel terbaru. Terbuat dari glas optik. Di tengah-tengah kabel terdapat filamen glas, yang disebut “core”, dan di kelilingi lapisan “cladding”, “buffer coating”, material penguat, dan pelindung luar.Informasi ditransmisikan menggunakan gelombang cahaya dengan cara mengkonversi sinyal listrik menjadi gelombang cahaya. Transmitter yang banyak digunakan adalah LED atau Laser.

Kabel Fiber Optik mempunyai beberapa kelebihan, diantaranya :

- Kapasitas bandwidth yang besar (gigabit per detik).

- Jarak transmisi yang lebih jauh ( 2 sampai lebih dari 60 kilometer).

- Kebal terhadap interferensi elektromagnetik.

Kabel Fiber Optik banyak digunakan pada jaringan WAN untuk komunikasi suara dan data. Kendala utama penggunaan kabel fiber optik di LAN adalah perangkat elektroniknya yang masih mahal. Sedangkan harga kabel Fiber Optiknya sendiri sebanding dengan kabel LAN UTP.

Desain dan Analisia Keamanan Jaringan

1 Maret 2011,Resume Pertemuan ke2

Komponen jaringan Komputer

Jaringan Komputer tersusun dari beberapa elemen dasar yang meliputi komponen hardware dan software, yaitu :

1. Komponen Hardware

Personal Computer (PC), Network Interface Card (NIC), Kabel dan topologi jaringan.

2. Komponen Software

Sistem Operasi Jaringan, Network Adapter Driver, Protokol Jaringan.

A. Perangkat jaringan

1. Repeater

Berfungsi untuk menerima sinyal kemudian meneruskan kembali sinyal yang diterima dengan kekuatan yang sama. Dengan adanya repeter, sinyal dari suatu komputer dapat komputer lain yang letaknya berjauhan.

2. Hub

Fungsinya sama dengan repeater hanya hub terdiri dari beberapa port, sehingga hub disebut juga multiport repeter. Repeater dan hub bekerja di physical layer sehingga tidak mempunyai pengetahuan mengenai alamat yang dituju. Meskipun hub memiliki beberapa port tetapi tetap menggunaka metode broadcast dalam mengirimkan sinyal, sehingga bila salah satu port sibuk maka port yang lain harus menunggu jika ingin mengirimkan sinyal.

3. Bridge

Berfungsi seperti repeater atau hub tetapi lebih pintar karena bekerja pada lapisan data link sehingga mempunyai kemampuan untuk menggunakan MAC address dalam proses pengiriman frame ke alamat yang dituju.

4. Switch

Fungsinya sama dengan bridge hanya switch terdiri dari beberapa port sehingga switch disebut multiport bridge. Dengan kemampuannya tersebut jika salah satu port pada switch sibuk maka port-port lain masih tetap dapat berfungsi. Tetapi bridge dan switch tidak dapat meneruskan paket IP yang ditujukan komputer lain yang secara logic berbeda jaringan.

Komponen jaringan Komputer

Jaringan Komputer tersusun dari beberapa elemen dasar yang meliputi komponen hardware dan software, yaitu :

1. Komponen Hardware

Personal Computer (PC), Network Interface Card (NIC), Kabel dan topologi jaringan.

2. Komponen Software

Sistem Operasi Jaringan, Network Adapter Driver, Protokol Jaringan.

A. Perangkat jaringan

1. Repeater

Berfungsi untuk menerima sinyal kemudian meneruskan kembali sinyal yang diterima dengan kekuatan yang sama. Dengan adanya repeter, sinyal dari suatu komputer dapat komputer lain yang letaknya berjauhan.

2. Hub

Fungsinya sama dengan repeater hanya hub terdiri dari beberapa port, sehingga hub disebut juga multiport repeter. Repeater dan hub bekerja di physical layer sehingga tidak mempunyai pengetahuan mengenai alamat yang dituju. Meskipun hub memiliki beberapa port tetapi tetap menggunaka metode broadcast dalam mengirimkan sinyal, sehingga bila salah satu port sibuk maka port yang lain harus menunggu jika ingin mengirimkan sinyal.

3. Bridge

Berfungsi seperti repeater atau hub tetapi lebih pintar karena bekerja pada lapisan data link sehingga mempunyai kemampuan untuk menggunakan MAC address dalam proses pengiriman frame ke alamat yang dituju.

4. Switch

Fungsinya sama dengan bridge hanya switch terdiri dari beberapa port sehingga switch disebut multiport bridge. Dengan kemampuannya tersebut jika salah satu port pada switch sibuk maka port-port lain masih tetap dapat berfungsi. Tetapi bridge dan switch tidak dapat meneruskan paket IP yang ditujukan komputer lain yang secara logic berbeda jaringan.

Desain dan Analisia Keamanan Jaringan

22 Februari 2011, Resume Pertemuan ke1

Pengertian analisis adalah sebuah kegiatan sebelum mendesain sebuah perangkat.

Jaringan komputer adalah kumpulan dua atau lebih dari komputer yang saling berhubungan satu sama lain. Produktifitas dan efisiensi merupakan bentuk keuntungan yang kita dapat dari jaringan komputer. Sebagai misal dengan adanya jaringan komputer memungkinkan pemakaian printer secara bersama-sama, memungkinkan pengkopian file antar PC dsb.

Perangkat Jaringan

Supaya beberapa komputer saling terhubung, maka diperlukan perangkat yang menghubungkan 2 komputer atau lebih. Perangkat – perangkat tersebut adalah sbb :

1. PC (Personal Computer)

2. Network Interface Card (NIC)

3. Media (Kabel dan Non Kabel atau waireless)

4. Konsentrator (Hub/Switch)

Ada beberapa jenis kabel untuk jaringan :

1. UTP (Unshielded twisted pair)

Kabel paling murah berbentuk mirip kabel telepon. Ada tiga jenis koneksi pada kabel UTP yaitu :

* Cross : biasa dipakai untuk menghubungkan secara langsung 2 komputer (Peer To Peer)

* Straight : digunakan untuk koneksi 2 buah komputer atau lebih dengan memakai sambungan hub/switch.

* Rollover : Digunakan untuk management peralatan jaringan memakai komputer yang ada.

2. Koaksial

Mirip dengan kabel televisi, dulu banyak digunakan, tapi sekarang jarang sekali digunakan.

3. Fiber Optik

Kabel termahal, tapi mendukung kecepatan transfer terbagus.Dalam memilih kabel disesuaikan dengan jenis NIC dan bentuk jaringan yang akan kita bentuk. Untuk UTP, konektornya dikenal dengan nama RJ45.

Pengertian analisis adalah sebuah kegiatan sebelum mendesain sebuah perangkat.

Jaringan komputer adalah kumpulan dua atau lebih dari komputer yang saling berhubungan satu sama lain. Produktifitas dan efisiensi merupakan bentuk keuntungan yang kita dapat dari jaringan komputer. Sebagai misal dengan adanya jaringan komputer memungkinkan pemakaian printer secara bersama-sama, memungkinkan pengkopian file antar PC dsb.

Perangkat Jaringan

Supaya beberapa komputer saling terhubung, maka diperlukan perangkat yang menghubungkan 2 komputer atau lebih. Perangkat – perangkat tersebut adalah sbb :

1. PC (Personal Computer)

2. Network Interface Card (NIC)

3. Media (Kabel dan Non Kabel atau waireless)

4. Konsentrator (Hub/Switch)

Ada beberapa jenis kabel untuk jaringan :

1. UTP (Unshielded twisted pair)

Kabel paling murah berbentuk mirip kabel telepon. Ada tiga jenis koneksi pada kabel UTP yaitu :

* Cross : biasa dipakai untuk menghubungkan secara langsung 2 komputer (Peer To Peer)

* Straight : digunakan untuk koneksi 2 buah komputer atau lebih dengan memakai sambungan hub/switch.

* Rollover : Digunakan untuk management peralatan jaringan memakai komputer yang ada.

2. Koaksial

Mirip dengan kabel televisi, dulu banyak digunakan, tapi sekarang jarang sekali digunakan.

3. Fiber Optik

Kabel termahal, tapi mendukung kecepatan transfer terbagus.Dalam memilih kabel disesuaikan dengan jenis NIC dan bentuk jaringan yang akan kita bentuk. Untuk UTP, konektornya dikenal dengan nama RJ45.

Desain dan Analisia Keamanan Jaringan

8 Maret 2011, Resume pertemuan ke3

Enkripsi adalah proses penyandia sedangkan deskripsi adalah proses membuka penyandian.

Penyandian/kriptografi

Kriptografi memiliki sejarah yang panjang, dalam bagian ini kita akan membahas secara singkat masalah penting tentang kriptografi. Ada beberapa istilah – istilah yang digunakan dalam kriptografi :

* Plaintext : Pesan yang harus dienkripsi, ditransformasikan oleh suatu kunci

* Ciphertext :Output pesan yang telah dienkripsi

* Criptanalysis :Seni memecahkan sandi

* Criptography :Seni membuat atau memasang sandi

* Cryptology :Seni membuat atau memechakan sandi secara kolektif

Berdasarkan historisnya, metoda enkripsi dibagi menjadi dua bagian :

CHIPER SUBTITUSI

Pada suatu cipher substitusi masing – masing huruf atau kelompok akan digantikan dengan huruf atau kelompok huruf lainnya untuk disamarkan.

Salah satu cipher paling tua dikenal dengan sebutan Cipher Caesar yang dikaitkan dengan Julius Caesar, dalam Cipher ini plaintext diberikan dalam huruf kecil sedangkan Ciphertext diberikan dalam huruf besar.

Penyempurnaan berikutnya adalah dengan menizinkan penggunaan symbol didalam plaintext misalnya :

Plaintext : abcdefghijklmnopqrstuvwxyz

Ciphertext : QWERTYUIOPASDFGHJKLZXCVBNM

System umum ini biasa disebut Substitusi Monoalphabetis, yang berkaitan dengan alphabet

Dengan kunci diatas maka plaintext “attack” akan ditransformasikan kedalam ciphertext menjadi “QZZQEA”

CHIPER TRANSPOSISI

Chiper Substitusi menjaga urutan symbol Plain Text namun menyembunyikan hal itu. Sebaliknya dengan chiper Transposisi mengurutkan kembali huruf namun tidak menyembunyikannya. Gambar dibawah ini menjelaskan chiper transposisi yang umum yaitu kolom. Chiper dikunci oleh suatu kata atau frasa yang tidak memiliki huruf yang sama. Dalam contoh dibawah ini kuncinya adalah “MEGABUCK”.

Penggunaan kunci ditujukan untuk memberi nomor pada kolom, kolom 1 terletak pada kunci yang terdekat dengan awal alfabet, dst

Plain Text ditulis secara horisontal dalam baris, chiper dibaca berdasarkan kolom yang diawali dengan kolom yang mempunyai huruf terkecil.

M E G A B U C K

7 4 5 1 2 8 3 6

p l e a s E t r

a n s f e R o n

e m i l l I o n

d o l l a R s t

o m y s w I s s

b a n k a C c o

u n t s i X t w

o t w o a B c d

Sehingga didapatkan

- Plain text dari cipher tersebut adalah :

Pleasetransferonemilliondollarstomyswissbankaccountssixtwotwo

- dengan Chiper Text :

AFLLS KSOSELAWA IATOOS SCTCLNM OMANT ESILYNTW RNNT SOWDPAEDO BUOE RIRI CXB

Enkripsi adalah proses penyandia sedangkan deskripsi adalah proses membuka penyandian.

Penyandian/kriptografi

Kriptografi memiliki sejarah yang panjang, dalam bagian ini kita akan membahas secara singkat masalah penting tentang kriptografi. Ada beberapa istilah – istilah yang digunakan dalam kriptografi :

* Plaintext : Pesan yang harus dienkripsi, ditransformasikan oleh suatu kunci

* Ciphertext :Output pesan yang telah dienkripsi

* Criptanalysis :Seni memecahkan sandi

* Criptography :Seni membuat atau memasang sandi

* Cryptology :Seni membuat atau memechakan sandi secara kolektif

Berdasarkan historisnya, metoda enkripsi dibagi menjadi dua bagian :

CHIPER SUBTITUSI

Pada suatu cipher substitusi masing – masing huruf atau kelompok akan digantikan dengan huruf atau kelompok huruf lainnya untuk disamarkan.

Salah satu cipher paling tua dikenal dengan sebutan Cipher Caesar yang dikaitkan dengan Julius Caesar, dalam Cipher ini plaintext diberikan dalam huruf kecil sedangkan Ciphertext diberikan dalam huruf besar.

Penyempurnaan berikutnya adalah dengan menizinkan penggunaan symbol didalam plaintext misalnya :

Plaintext : abcdefghijklmnopqrstuvwxyz

Ciphertext : QWERTYUIOPASDFGHJKLZXCVBNM

System umum ini biasa disebut Substitusi Monoalphabetis, yang berkaitan dengan alphabet

Dengan kunci diatas maka plaintext “attack” akan ditransformasikan kedalam ciphertext menjadi “QZZQEA”

CHIPER TRANSPOSISI

Chiper Substitusi menjaga urutan symbol Plain Text namun menyembunyikan hal itu. Sebaliknya dengan chiper Transposisi mengurutkan kembali huruf namun tidak menyembunyikannya. Gambar dibawah ini menjelaskan chiper transposisi yang umum yaitu kolom. Chiper dikunci oleh suatu kata atau frasa yang tidak memiliki huruf yang sama. Dalam contoh dibawah ini kuncinya adalah “MEGABUCK”.

Penggunaan kunci ditujukan untuk memberi nomor pada kolom, kolom 1 terletak pada kunci yang terdekat dengan awal alfabet, dst

Plain Text ditulis secara horisontal dalam baris, chiper dibaca berdasarkan kolom yang diawali dengan kolom yang mempunyai huruf terkecil.

M E G A B U C K

7 4 5 1 2 8 3 6

p l e a s E t r

a n s f e R o n

e m i l l I o n

d o l l a R s t

o m y s w I s s

b a n k a C c o

u n t s i X t w

o t w o a B c d

Sehingga didapatkan

- Plain text dari cipher tersebut adalah :

Pleasetransferonemilliondollarstomyswissbankaccountssixtwotwo

- dengan Chiper Text :

AFLLS KSOSELAWA IATOOS SCTCLNM OMANT ESILYNTW RNNT SOWDPAEDO BUOE RIRI CXB

Desain dan Analisia Keamanan Jaringan

15 Maret 2011, Resume Pertemuan ke4

Dalam kriptografi , sandi substitusi adalah metode enkripsi dimana unit plaintext digantikan dengan ciphertext menurut sistem yang teratur, yang “unit” mungkin huruf tunggal (yang paling umum), pasang surat, kembar tiga surat, campuran di atas, dan sebagainya. Penerima deciphers teks dengan melakukan substitusi terbalik.

cipher substitusi dapat dibandingkan dengan cipher transposisi.Dalam cipher transposisi, unit plaintext adalah ulang dalam berbeda dan biasanya cukup order yang kompleks, tapi unit sendiri tidak berubah. Sebaliknya, dalam cipher substitusi, unit plaintext dipertahankan dalam urutan yang sama dalam ciphertext, namun unit sendiri diubah.

Ada beberapa jenis cipher substitusi. Jika cipher beroperasi pada huruf tunggal, hal ini disebut sebagai cipher substitusi sederhana, sebuah cipher yang beroperasi pada kelompok yang lebih besar surat disebut polygraphic. Sebuah cipher monoalphabetic menggunakan substitusi tetap selama seluruh pesan, sedangkan cipher polyalphabetic menggunakan sejumlah substitusi pada waktu yang berbeda dalam pesan, di mana unit dari plaintext dipetakan ke salah satu dari beberapa kemungkinan di ciphertext dan sebaliknya.

Dalam kriptografi , sandi substitusi adalah metode enkripsi dimana unit plaintext digantikan dengan ciphertext menurut sistem yang teratur, yang “unit” mungkin huruf tunggal (yang paling umum), pasang surat, kembar tiga surat, campuran di atas, dan sebagainya. Penerima deciphers teks dengan melakukan substitusi terbalik.

cipher substitusi dapat dibandingkan dengan cipher transposisi.Dalam cipher transposisi, unit plaintext adalah ulang dalam berbeda dan biasanya cukup order yang kompleks, tapi unit sendiri tidak berubah. Sebaliknya, dalam cipher substitusi, unit plaintext dipertahankan dalam urutan yang sama dalam ciphertext, namun unit sendiri diubah.

Ada beberapa jenis cipher substitusi. Jika cipher beroperasi pada huruf tunggal, hal ini disebut sebagai cipher substitusi sederhana, sebuah cipher yang beroperasi pada kelompok yang lebih besar surat disebut polygraphic. Sebuah cipher monoalphabetic menggunakan substitusi tetap selama seluruh pesan, sedangkan cipher polyalphabetic menggunakan sejumlah substitusi pada waktu yang berbeda dalam pesan, di mana unit dari plaintext dipetakan ke salah satu dari beberapa kemungkinan di ciphertext dan sebaliknya.

Analisia Perancangan Jaringan Komputer

11 Maret 2011, Resume pertemuan ke3

Router adalah sebuah alat jaringan komputer yang mengirimkan paket data melalui sebuah jaringan atau Internet menuju tujuannya, melalui sebuah proses yang dikenal sebagai routing. Proses routing terjadi pada lapisan 3 (Lapisan jaringan seperti Internet Protocol) dari stack protokol tujuh-lapis OSI.

Router berfungsi sebagai penghubung antar dua atau lebih jaringan untuk meneruskan data dari satu jaringan ke jaringan lainnya. Router berbeda dengan switch. Switch merupakan penghubung beberapa alat untuk membentuk suatu Local Area Network (LAN).

Router sangat banyak digunakan dalam jaringan berbasis teknologi protokol TCP/IP, dan router jenis itu disebut juga dengan IP Router. Selain IP Router, ada lagi AppleTalk Router, dan masih ada beberapa jenis router lainnya. Internet merupakan contoh utama dari sebuah jaringan yang memiliki banyak router IP. Router dapat digunakan untuk menghubungkan banyak jaringan kecil ke sebuah jaringan yang lebih besar, yang disebut dengan internetwork, atau untuk membagi sebuah jaringan besar ke dalam beberapa subnetwork untuk meningkatkan kinerja dan juga mempermudah manajemennya. Router juga kadang digunakan untuk mengoneksikan dua buah jaringan yang menggunakan media yang berbeda (seperti halnya router wireless yang pada umumnya selain ia dapat menghubungkan komputer dengan menggunakan radio, ia juga mendukung penghubungan komputer dengan kabel UTP), atau berbeda arsitektur jaringan, seperti halnya dari Ethernet ke Token Ring.

Router juga dapat digunakan untuk menghubungkan LAN ke sebuah layanan telekomunikasi seperti halnya telekomunikasi leased line atau Digital Subscriber Line (DSL). Router yang digunakan untuk menghubungkan LAN ke sebuah koneksi leased line seperti T1, atau T3, sering disebut sebagai access server. Sementara itu, router yang digunakan untuk menghubungkan jaringan lokal ke sebuah koneksi DSL disebut juga dengan DSL router. Router-router jenis tersebut umumnya memiliki fungsi firewall untuk melakukan penapisan paket berdasarkan alamat sumber dan alamat tujuan paket tersebut, meski beberapa router tidak memilikinya. Router yang memiliki fitur penapisan paket disebut juga dengan packet-filtering router. Router umumnya memblokir lalu lintas data yang dipancarkan secara broadcast sehingga dapat mencegah adanya broadcast storm yang mampu memperlambat kinerja jaringan.

Secara umum, router dibagi menjadi dua buah jenis, yakni:

1. static router (router statis): adalah sebuah router yang memiliki tabel routing statis yang di setting secara manual oleh para administrator jaringan.

2. dynamic router (router dinamis): adalah sebuah router yang memiliki dab membuat tabel routing dinamis, dengan mendengarkan lalu lintas jaringan dan juga dengan saling berhubungan dengan router lainnya.

Router adalah sebuah alat jaringan komputer yang mengirimkan paket data melalui sebuah jaringan atau Internet menuju tujuannya, melalui sebuah proses yang dikenal sebagai routing. Proses routing terjadi pada lapisan 3 (Lapisan jaringan seperti Internet Protocol) dari stack protokol tujuh-lapis OSI.

Router berfungsi sebagai penghubung antar dua atau lebih jaringan untuk meneruskan data dari satu jaringan ke jaringan lainnya. Router berbeda dengan switch. Switch merupakan penghubung beberapa alat untuk membentuk suatu Local Area Network (LAN).

Router sangat banyak digunakan dalam jaringan berbasis teknologi protokol TCP/IP, dan router jenis itu disebut juga dengan IP Router. Selain IP Router, ada lagi AppleTalk Router, dan masih ada beberapa jenis router lainnya. Internet merupakan contoh utama dari sebuah jaringan yang memiliki banyak router IP. Router dapat digunakan untuk menghubungkan banyak jaringan kecil ke sebuah jaringan yang lebih besar, yang disebut dengan internetwork, atau untuk membagi sebuah jaringan besar ke dalam beberapa subnetwork untuk meningkatkan kinerja dan juga mempermudah manajemennya. Router juga kadang digunakan untuk mengoneksikan dua buah jaringan yang menggunakan media yang berbeda (seperti halnya router wireless yang pada umumnya selain ia dapat menghubungkan komputer dengan menggunakan radio, ia juga mendukung penghubungan komputer dengan kabel UTP), atau berbeda arsitektur jaringan, seperti halnya dari Ethernet ke Token Ring.

Router juga dapat digunakan untuk menghubungkan LAN ke sebuah layanan telekomunikasi seperti halnya telekomunikasi leased line atau Digital Subscriber Line (DSL). Router yang digunakan untuk menghubungkan LAN ke sebuah koneksi leased line seperti T1, atau T3, sering disebut sebagai access server. Sementara itu, router yang digunakan untuk menghubungkan jaringan lokal ke sebuah koneksi DSL disebut juga dengan DSL router. Router-router jenis tersebut umumnya memiliki fungsi firewall untuk melakukan penapisan paket berdasarkan alamat sumber dan alamat tujuan paket tersebut, meski beberapa router tidak memilikinya. Router yang memiliki fitur penapisan paket disebut juga dengan packet-filtering router. Router umumnya memblokir lalu lintas data yang dipancarkan secara broadcast sehingga dapat mencegah adanya broadcast storm yang mampu memperlambat kinerja jaringan.

Secara umum, router dibagi menjadi dua buah jenis, yakni:

1. static router (router statis): adalah sebuah router yang memiliki tabel routing statis yang di setting secara manual oleh para administrator jaringan.

2. dynamic router (router dinamis): adalah sebuah router yang memiliki dab membuat tabel routing dinamis, dengan mendengarkan lalu lintas jaringan dan juga dengan saling berhubungan dengan router lainnya.

Analisis Perancangan Jaringan Komputer

Resume Kuliah Pertemuan 1,tanggal 25 februari 2011

Jaringan komputer adalah sebuah sistim yang terdiri dari komputer,software dan perangkat jaringan lainnya yang bekerja bersama-sama untuk mencapai satu tujuan yang sama.

Tujuan dari jaringan komputer adalah :

A. server

Server merupakan sistim komputer yang menyediakan jenis layanan tertentu dalam sebuah jaringan komputer. server didukung dengan dengan prosessor dan ram yang besar dan juga dilengkapi dengan sistim operasi khusus yang disebut dengan sistim operasi jaringan.

Berdasarkan fungsinya,server dibedakan menjadi :

1. server aplikasi,untuk menyimpan aplikasi yang dapat di akses oleh client.

2. server data,untuk menyimpan data baik yang digunakakn oleh client secara langsung maupun data yang di proses oleh server aplikasi.

3. server proxy,untuk mengatur lalu lintas di jaringan melalui pengaturan proxy.

Server terbagi atas :

1. File server,yaitu komputer yang melekat pada jaringan yang memiliki tujuan utama meyediakan lokasi untuk penyimpanan bersama file komputer ( seperti dokumen,file suara, foto, film, gambar, database,dll ) yang dapat diakses oleh workstation yang melekat pada jaringan komputer. protokol yang digunakan pada file server adalah htp dan smb.

2. Print server, yaitu sebuah komputer atau perangka tyang terhubung ke satu atau lebih printer dan komputer klien melalui jaringan komputer dan mengirim pekerjaan ke printer yang sesuai. Protokol yang digunakan adalah ipp dan smb.

3. Web server,yaitu program komputer yang memberikan (menyediakan) konten, seperti halaman web,dengan menggunakan hypertext transfer protocol (HTTP), melalui World Wide Web dan dapat merujuk ke komputer atau mesin virtual menjalankan program,protokol yang digunakan dalam web server adalah http.

4. Mail Server,protokol yang digunakan adalah pop3 dan smtp.

5. Database Server, yaitu sebuah program komputer yang menyediakan layanan database program komputer yang menyediakan layanan database program komputer lain.

6. VOIP (Voice Over Internet Protocol), yaitu teknologi yang memungkinkan percakapan suara jarak jauh melalui media internet dan data suara diubah menjadi kode digital dan dialirkan melalui jaringan yang mengirimkan paket-paket data, dan bukan lewat sirkuit analog telepon biasa. Protokol yang digunakan dalam VOIP adalah h232 dan sip.

7. Terminal server, yaitu memungkinkan komputer klien untuk menggunakan harddisk, dimana dalam satu buah CPU dapat digunakan kebanyak banyak komputer. Protokol yang digunakan dalam terminal server adalah rdp (terdapat pada windows), dan itp (terdapat pada linux).

B. Client

Client adalah sistem komputer yang menerima layanan-layanan dari server didalam jaringan.

Komponen Jaringan Komputer

Jaringan komputer tersusun dari beberapa elemen dasar yang meliputi :

a. Komponen Hardware.

1. Personal computer (PC), yaitu mesin yang dapat diprogram menerima input, menyimpan dan memanipulasi data, dan menyediakan output dalam format yang bermanfaat.

2. Network Interface Card, yaitu sebuah komponen perangkat keras yang berfungsi untuk penghubung antara komputer dengan network device dan berkomunikasi melalui jaringan komputer.

3. Kabel.

4. Topologi jaringan, yaitu interkoneksi fisik dari unsur-unsur (link, node, dll) dari sebuah jaringan komputer.

Empat dasar tipe topologi jaringan:

b. Komponen Software.

1. Sistem operasi jaringan, yaitu sebuah jenis sistem operasi yang ditujukan untuk menangani jaringan.

2. Network adapter driver.

3. Protokol jaringan, yaitu seperangkat aturan yang digunakan oleh komputer untuk berkomunikasi antara satu sama lain didalam jaringan dan sebuah konvensi atau standar yang mengontrol atau memungkinkan koneksi, komunikasi, transfer data antara endpoint komputasi.

Selain komponen-komponen diatas, jaringan komputer juga memiliki perangkat seperti:

1. Hub, yaitu komponen jaringan yang memiliki colokan (port) yang berguna untuk menyatukan kabel-kabel network dari tiap- tiap workstation, server atau perangkat lain.

2. Bridge, digunakan untuk menghubungkan beberapa jaringan yang terpisah walaupun menggunakan media penghubung dan model atau topologi berbeda.

3. Switch, bentuk dan fungsinya sama dengan hub, akan tetapi bedanya adalah switch lebih pintar karena memiliki kemampuan untuk mentransfer data hanya pada port yang dituju saja, berbeda dengan HUB yang mem-broadcast ke semua port yang dimiliki termasuk port tempat data tersebut berasal. Hal inilah yang membuat switch lebih cepat dalam mentransfer data dengan penggunaan bandwidth 100%, tidak terbagi untuk broadcast.

4. Router memiliki kemampuan untuk menyaring atau memfilter data yang lalu lalang dijaringan berdasarkan aturan atau protokol tertentu.

JARINGAN KOMPUTER

Tujuan dari jaringan komputer adalah :

- Membagi sumber daya, contohnya berbagai pemakaian printer,CPU,memori,hardisk

- Komunikasi, contohnya surat elektronik,instant messanging,chating

- akses informasi, contohnya web browsing

A. server

Server merupakan sistim komputer yang menyediakan jenis layanan tertentu dalam sebuah jaringan komputer. server didukung dengan dengan prosessor dan ram yang besar dan juga dilengkapi dengan sistim operasi khusus yang disebut dengan sistim operasi jaringan.

Berdasarkan fungsinya,server dibedakan menjadi :

1. server aplikasi,untuk menyimpan aplikasi yang dapat di akses oleh client.

2. server data,untuk menyimpan data baik yang digunakakn oleh client secara langsung maupun data yang di proses oleh server aplikasi.

3. server proxy,untuk mengatur lalu lintas di jaringan melalui pengaturan proxy.

Server terbagi atas :

1. File server,yaitu komputer yang melekat pada jaringan yang memiliki tujuan utama meyediakan lokasi untuk penyimpanan bersama file komputer ( seperti dokumen,file suara, foto, film, gambar, database,dll ) yang dapat diakses oleh workstation yang melekat pada jaringan komputer. protokol yang digunakan pada file server adalah htp dan smb.

2. Print server, yaitu sebuah komputer atau perangka tyang terhubung ke satu atau lebih printer dan komputer klien melalui jaringan komputer dan mengirim pekerjaan ke printer yang sesuai. Protokol yang digunakan adalah ipp dan smb.

3. Web server,yaitu program komputer yang memberikan (menyediakan) konten, seperti halaman web,dengan menggunakan hypertext transfer protocol (HTTP), melalui World Wide Web dan dapat merujuk ke komputer atau mesin virtual menjalankan program,protokol yang digunakan dalam web server adalah http.

4. Mail Server,protokol yang digunakan adalah pop3 dan smtp.

5. Database Server, yaitu sebuah program komputer yang menyediakan layanan database program komputer yang menyediakan layanan database program komputer lain.

6. VOIP (Voice Over Internet Protocol), yaitu teknologi yang memungkinkan percakapan suara jarak jauh melalui media internet dan data suara diubah menjadi kode digital dan dialirkan melalui jaringan yang mengirimkan paket-paket data, dan bukan lewat sirkuit analog telepon biasa. Protokol yang digunakan dalam VOIP adalah h232 dan sip.

7. Terminal server, yaitu memungkinkan komputer klien untuk menggunakan harddisk, dimana dalam satu buah CPU dapat digunakan kebanyak banyak komputer. Protokol yang digunakan dalam terminal server adalah rdp (terdapat pada windows), dan itp (terdapat pada linux).

B. Client

Client adalah sistem komputer yang menerima layanan-layanan dari server didalam jaringan.

Komponen Jaringan Komputer

Jaringan komputer tersusun dari beberapa elemen dasar yang meliputi :

a. Komponen Hardware.

1. Personal computer (PC), yaitu mesin yang dapat diprogram menerima input, menyimpan dan memanipulasi data, dan menyediakan output dalam format yang bermanfaat.

2. Network Interface Card, yaitu sebuah komponen perangkat keras yang berfungsi untuk penghubung antara komputer dengan network device dan berkomunikasi melalui jaringan komputer.

3. Kabel.

4. Topologi jaringan, yaitu interkoneksi fisik dari unsur-unsur (link, node, dll) dari sebuah jaringan komputer.

Empat dasar tipe topologi jaringan:

- Bus topology,

- Star topology,

- Ring topology

- Tree topology

b. Komponen Software.

1. Sistem operasi jaringan, yaitu sebuah jenis sistem operasi yang ditujukan untuk menangani jaringan.

2. Network adapter driver.

3. Protokol jaringan, yaitu seperangkat aturan yang digunakan oleh komputer untuk berkomunikasi antara satu sama lain didalam jaringan dan sebuah konvensi atau standar yang mengontrol atau memungkinkan koneksi, komunikasi, transfer data antara endpoint komputasi.

Selain komponen-komponen diatas, jaringan komputer juga memiliki perangkat seperti:

1. Hub, yaitu komponen jaringan yang memiliki colokan (port) yang berguna untuk menyatukan kabel-kabel network dari tiap- tiap workstation, server atau perangkat lain.

2. Bridge, digunakan untuk menghubungkan beberapa jaringan yang terpisah walaupun menggunakan media penghubung dan model atau topologi berbeda.

3. Switch, bentuk dan fungsinya sama dengan hub, akan tetapi bedanya adalah switch lebih pintar karena memiliki kemampuan untuk mentransfer data hanya pada port yang dituju saja, berbeda dengan HUB yang mem-broadcast ke semua port yang dimiliki termasuk port tempat data tersebut berasal. Hal inilah yang membuat switch lebih cepat dalam mentransfer data dengan penggunaan bandwidth 100%, tidak terbagi untuk broadcast.

4. Router memiliki kemampuan untuk menyaring atau memfilter data yang lalu lalang dijaringan berdasarkan aturan atau protokol tertentu.

Jumat, 07 Januari 2011

Proposal membangun Jaringan

A. Tujuan

- Dengan mengikuti perkuliahan ini mahasiswa diharapkan mampu menginstallasi hardware jaringan LAN dengan baik dan benar.

- Mahasiswa diharapkan memahami fungsi dan peranan protocol pada jaringan komputer.

- Mahasiswa diharapkan mampu melakukan pengalamatan (IP Address) pada komputer jaringan.

- Mahasiswa dapat membangun dan mengkonfigurasikan jaringan peer to peer.

- Mahasiswa dapat membangun dan mengkonfigurasikan jaringan LAN sederhana.

- B. Alat dan Bahan

- Personal Computer

- LAN Card / NIC

- Switch / Hub

- Kabel Cross – Over

- Kabel Straight / Trough

- C. Tinjauan Teoritis

- Instalasi Perangkat Keras

LAN terdiri dari elemen dasar yaitu komponen harrware dan software. Komponen hardware yaitu Personal Computer (PC) dan Network Interface card (NIC). Sedangkan softwarenya meliputi: Sistem Operasi Jaringan, Network Adapter Driver, Protokol Jaringan.

- Personal Computer

Di dalam jaringan tipe Client-Server, komputer yang difungsikan sebagai server mutlak harus memiliki unjuk kerja lebih tinggi dibandingkan komputer-komputer lain sebagai workstation-nya karena server akan bertugas menyediakan fasilitas dan mengelola operasional jaringan.

- Network Internet Card (NIC) / LAN Card

Berdasarkan tipe bus, ada beberapa tipe Network Interface Card (NIC) atau network card, yaitu ISA dan PCI. Kartu Jaringan (NIC/LAN Card) adalah seperangkat papan circuit yang ditancapkan pada motherboard sebuah PC yang berfungsi untuk menghubungkan komputer dengan media jaringan.

- Pengkabelan

Jaringan Komputer pada dasarnya merupakan jaringan kabel, menghubungkan satu sisi dengan sisi yang lain. Pemilihan jenis kabel sangat terkait erat dengan topologi jaringan yang digunakan. Contohnya topologi bus banyak menggunakan kabel Coaxial. Kesulitan utama dari kabel coaxial adalah sulit untuk mengukur apakah kabel coaxialyang digunakan benar-benar matching atau tidak, karena hal ini dapat merusak NIC yang dipergunakan dan kinerja jaringan menjadi terlambat, tidak mencapai kemampuan maksimalnya. Berikut ini table Topologi Jaringan dan Jenis Kabel yang umum digunakan:

| Topologi Jaringan | Jenis kabel yang umum digunakan |

| Topologi Bus | Coaxial |

| Topologi Ring | Twisted pair |

| Topologi Star | Twisted pair |

Ada tiga jenis kabel yang dikenal secara umum yaitu:

- Coaxial Cable

- Fiber Optic

- Twisted Pair (UTP/Unshielded Twisted Pair dan STP/Shielded Twisted Pair)

− Cross Over

− Straight Trought

− Roll Over

- Protokol Jaringan / IP Address

IP Address merupakan pengenal yang digunakan untuk membri alamt pada tiap-tiap komputer dalam jaringan. Format IP Addressadalah bilangan 32 bit yang tiap 8 bitnya dipisahkan oleh tanda titik. Adapun format IP Address dapat berupa bentuk ‘biner’ (xxxxxxxx.xxxxxxxx.xxxxxxxx.xxxxxxxx dengan x merupakan bilangan biner). Atau dengan dengan bentuk empat bilangan decimal yang masing-masing dipisahkan oleh titik, bentuk ini dikenal dengan ‘dotted decimal’ (xxx.xxx.xxx.xxx dengan xxx merupakan nilai dari satu oktet / delapan bit).

IP Address dibagi kedalam lima kelas yaitu:

- Kelas A

Format : 0nnnnnnn.hhhhhhhh.hhhhhhhh.hhhhhhhh

Bit Pertama : 0

Panjang NetID : 8 bit

Panjang HostID : 24 bit

Byte pertama : 0-127

Jumlah : 126 Kelas A (0 dan 127 dicadangkan)

Range IP : 1.xxx.xxx.xxx sampai 126.xxx.xxx.xxx

Jumlah IP : 16.777.214 IP Address pada setiap Kelas A

Deskripsi : Diberikan untuk jaringan dengan jumlah host yang besar

- Kelas B

Format : 10nnnnnn.nnnnnnnn.hhhhhhhh.hhhhhhhh

Bit Pertama : 10

Panjang NetID : 16 bit

Panjang HostID : 16 bit

Byte pertama : 128-191

Jumlah : 16.384Kelas B

Range IP : 128.0.xxx.xxx sampai 191.155.xxx.xxx

Jumlah IP : 65.532 IP Address pada setiap Kelas B

Deskripsi : Dialokasikan untuk jaringan besar dan sedang

- Kelas C

Format : 110nnnnn.nnnnnnnn.nnnnnnnn.hhhhhhhh

Bit Pertama : 110

Panjang NetID : 24 bit

Panjang HostID : 8 bit

Byte pertama : 192-223

Jumlah : 2.097.152 Kelas C

Range IP : 192.0.0.xxx sampai 223.225.225.xxx

Jumlah IP : 254 IP Address pada setiap Kelas C

Deskripsi : Digunakan untuk jaringan berukuran kecil

- Kelas D

Format :1110mmmm.mmmmmmmm.mmmmmmmm.mmmmmmmm

Bit Pertama : 1110

Bit Multicast : 28 bit

Byte Inisial : 224-247

Deskripsi : Kelas D digunakan untuk keperluan IP multicasting (RFC 112)

- Kelas E

Format :1111rrrr.rrrrrrrr.rrrrrrrr.rrrrrrrr

Bit Pertama : 1111

Bit Multicast : 28 bit

Byte Inisial : 248-255

Deskripsi : Kelas D dicadangkanuntuk keperluan eksperimental

Saat ini juga ada cara pengalokasian IPAddress dalam notasi Classes Inter domain Routing(CIDR) (network/mask). Selain itu ada juga, Network Prefix.

- Pengalokasian IP Address

IP Address terdiri dari dua bagian yaitu network ID dan host ID. Network ID menunjukkan nomor network, sedangkan host ID mengidentifikasikan host dalam satu network. Pengalokasian IP Address pada dasarnya adalah proses memilih network ID dan host ID yang tepat untuk suatu jaringan.

Aturan dasar dalam menentukan network ID dan host ID yang hendak digunakan, yaitu:

- Network ID 127.0.0.1 tidak dapat digunakan karena ia secara default digunakan dalam keperluan ‘loop-back’. Loop back yaitu IPAddress yang digunakan komputer untuk menunjukkan dirinya sendiri.

- Host ID tidak boleh semua bitnya diset 1 (126.255.255.255 pada Kelas A), karena akan diartikan sebagai alamat broadcast. ID broadcast merupakan alamat yang mewakili seluruh anggota jaringan.

- Network ID dan host ID tidak boleh sama dengan 0 (0.0.0.0), karena akan diartikan sebagai alamat network. Alamat network adalah alamat yang digunakan untuk menunjukkan suatu jaringan , tidak menunjukkan suatu host.

- Host ID harus unik dalam suatu network (dalam satu network, tidak boleh ada host ID yang sama).

IP Address, subnet mask, broadcast merupakan dasar dari teknik routing di Internet.

- Alokasi IP Address di Jaringan

Teknik subnet merupakan cara yang biasa digunakan untuk mengalokasikan sejumlah alamat IP di sebuah jarimgan (LAN atau WAN). Contohnyaalokasi alamt IP dari 192.168.1.0 s/d 192.168.1.255 untuk 254 host, maka parameter yang digunakan untuk alokasi tersebut adalah:

192.168.1.255 : broadcast address LAN

255.255.255.0 : subnet mask LAN

192.168.1.0 : network address LAN

192.168.1.25 : contoh IP salah satu workstation di LAN

Walaupun alamat IP workstation tetap, tetapi netmask yang digunakan di masing-masing router akan berubah-ubah bergantung pada posisis router dalam jaringan.

- D. Langkah Kerja

- Menginstall dan Mengkonfigurasikan Network Adapter Card

Network Adapter Card (kartu jaringan) harus dipasang di dalam computer yang dapat “berinteraksi” di dalam jaringan. Kartu jaringan menggunakan media fisik atau tipe network, media dan protocol. Prosedur yang dilakukan untuk menginstall dan mengkonfigurasikan kartu jaringan:

- Control Panel, double klik icon Network

- Pilih tab Configuration, klik Add

- Setelah itu muncul kotak dialog Select New Component Type, klik Adapter, lalu klik Add

- Pilih jenis adapter yang digunakan , setelah itu klik OK

- Klik OK untuk menutup kotak dialog Network Properties

- Setelah meng-copy file yang dibutuhkan untuk menginstall kartu jaringan, maka komputer akan re-start

- Selanjutnya konfigurasi jaringan dari Control Panel dan double-klik icon Network

- Pilih Adapter, lalu klik Properties.

- Menginstall Protokol Jaringan

Prosedur yang dilakukan untuk menginstall protokol jaringan:

- Buka Control Panel dan double-klik Network

- Dalam tab Configuration klik Add

- Pilih Manufacturer dan Network Protokol dan klik OK

- Mengkonfigurasi TCP/IP

- Pada Control Panel -> Network Connection akan muncul gambar seperti dibawah ini:

- Klik kanan gmbar di atas, pilih disable, kemudian klik kembali gambar di atas dan pilihproperties. Maka akan muncul gambar di bawah ini. Klik ganda Internet Protocol

- Langkah selanjutnya adalah isi IP Address dan subnet mask

- Klik OK, kemudian double-klik gambar no.1 di atas, maka LAN akan enable.

- Langkah berikutnya adalah memeriksa apakah komputer telah terhubung ke komputer lain. Yaitu dengan cara menggunakan perintah ping, buka command prompt: RUN->ketikkan cmd dan tekan enter. Misal computer dengan IP Address 192.168.0.2 terhubung dengan 192.168.0.1, jika berhasil akan muncul pesan reply.

- E. Evaluasi dan Penugasan

- Menghubungkan 2 buah komputer secara peer to peer dengan menggunakan kabel Cross Over. Pada saat praktikum, sudah berhasil dilakukan hubungan antar 2 komputer secara peer to peer. Hubungan ini termasuk pada kelas C karena hanya menghubungkan 2 komputer dalam jaringan. Hubungan kedua komputer ini telah berhasil, berikut informasi yang ditampilkan dari Command Ping:

- Menghubungkan beberapa komputer dengan menggunakantopologi Star, menggunakan kabel Straight Trought, sebuah Hub atau Switch sebagai konsentrator. Pada saat praktikum, komputer-komputer sudah saling terhubung. Berikut ini informasi ynag ditampilakan pada Command Ping bahwa komputer sudah saling terhubung:

- Melalui command Prompt DOS, dengan mengetikkan ipconfig / all. Maka akan ditampilkan informasi berikut ini:

Hal ini berarti konfigurasi IP Address pada komputer telah berhasil, sehinnga komputer sudah dapat tersambung ke komputer lain dalam satu jaringan.

- Melalui Command Prompt DOS, dengan mengetikkan net view. Maka akan ditampilkan informasi berikut ini:

Ini berarti semua komputer yang sudah terhubung dengan baik, sehingga antar client sudah dapat berbagi data dan informasi.

- Manfaat dan kegunaan IP Address pada jaringan komputer adalah:

- Untuk menghubungkan satu komputer dengan komputer lainnya dalm satu jaringan

- Untuk menentukan alamat masing-masing komputer dalam jaringan

- Dengan telah ditetapkannya IP Address setiap komputer, maka antar komputer sudah dapat saling berkomunikasi dalam bentuk transfer data maupun berbagi informasi.

- Dengan adanya IP Address yang berbeda pada setiap komputer, maka akan memudahkan untuk mengetahui alamat dari masing-masing komputer agar saling terhubung saru sama lainnya.

- F. Kesimpulan

Dari hasil praktikum yang telah dilaksanakan, maka dapat ditarik kesimpulan sebagai berikut:

- Pembagian Kelas IP Address:

- Kelas A : sedikit jaringan, banyak host

- Kelas B : jaringan sedang, host sedang

- Kelas C : banyak jaringan, sedikit host

- Kelas D: grup multicast

- Kelas E : grup experiment

- Fungsi Internet Protocol (IP) pada Jaringan adalah:

- Pengalamatan

- Fragmentasi datagram pada antar jaringan

- Pengiriman datagram pada antar jaringan.

- Dengan adanya hubungan antar komputer dalam jaringan, maka komputer-komputer tersebut dapat saling berbagi data dan informasi. Berikut ini lngkah-langkah pengiriman data (share data):

- Pilih folder yang akan dikirimkan

- Klik kanan folder tersebut dan pilih Sharing and Security

- Lalu contreng Share this folder on the network dan klik OK

- Kirim lewat Command dan buat IP Address alamat pengiriman yang dituju.

Langganan:

Postingan (Atom)